اگر به یک وب سایت یا فروشگاه رایگان با فضای نامحدود و امکانات فراوان نیاز دارید بی درنگ دکمه زیر را کلیک نمایید.

ایجاد وب سایت یادسته بندی سایت

محبوب ترین ها

پر فروش ترین های فورکیا

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته پنجم فروردین ماه 1403

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته پنجم فروردین ماه 1403 دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما اردیبهشت ماه 1403

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما اردیبهشت ماه 1403 دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته اول اردیبهشت ماه 1403

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته اول اردیبهشت ماه 1403 دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته سوم اردیبهشت ماه 1403

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته سوم اردیبهشت ماه 1403 فایل نقشه ی تابلو فرش دستباف طرح طبیعت کلبه زیبا

فایل نقشه ی تابلو فرش دستباف طرح طبیعت کلبه زیبا برنامه اکسل متره و برآورد،تهیه صورت وضعیت راه و باند سال1403

برنامه اکسل متره و برآورد،تهیه صورت وضعیت راه و باند سال1403 دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته دوم اردیبهشت ماه 1403

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته دوم اردیبهشت ماه 1403 دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته سوم فروردین ماه 1403

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما هفته سوم فروردین ماه 1403 سوالات نهاد مبحث دانش خانواده و جمعیت (بخش اول)

سوالات نهاد مبحث دانش خانواده و جمعیت (بخش اول) دانلود کتاب صوتی روانشناسی تصویر ذهنی ماکسول مالتز

دانلود کتاب صوتی روانشناسی تصویر ذهنی ماکسول مالتز پاورپوینت کامل فصل سوم ریاضی چهارم ضرب و تقسیم(همراه با حل تمارین)

پاورپوینت کامل فصل سوم ریاضی چهارم ضرب و تقسیم(همراه با حل تمارین) دانلود کتاب صوتی واپسین گفتار اسپالدینگ

دانلود کتاب صوتی واپسین گفتار اسپالدینگ دانلود رایگان کتاب صوتی از سکس تا فراآگاهی

دانلود رایگان کتاب صوتی از سکس تا فراآگاهی کیس اختلال دوقطبی - مصاحبه با بیمار دو قطبی - نمونه مصاحبه با بیمار دوقطبی

کیس اختلال دوقطبی - مصاحبه با بیمار دو قطبی - نمونه مصاحبه با بیمار دوقطبی پاورپوینت کیست هموراژیک تخمدان و درمان آن

پاورپوینت کیست هموراژیک تخمدان و درمان آن![دانلود پاورپوینت در مورد [سلول های بنیادی] - شامل 4 فایل مختلف - قابل ویرایش و ارائه - ppt](https://4kia.ir/s4/img_project/22638_1661011327.jpg) دانلود پاورپوینت در مورد [سلول های بنیادی] - شامل 4 فایل مختلف - قابل ویرایش و ارائه - ppt

دانلود پاورپوینت در مورد [سلول های بنیادی] - شامل 4 فایل مختلف - قابل ویرایش و ارائه - ppt پاورپوینت بازی زندگی است درس 17 تفکر و سواد رسانه ای دهم

پاورپوینت بازی زندگی است درس 17 تفکر و سواد رسانه ای دهم![دانلود حل المسائل [طراحی و تحلیل آزمایش]: ویرایش هشتم - داگلاس مونتگومری ( 8 ) - زبان انگلیسی - pdf](https://4kia.ir/s4/img_project/22638_1659774456.jpg) دانلود حل المسائل [طراحی و تحلیل آزمایش]: ویرایش هشتم - داگلاس مونتگومری ( 8 ) - زبان انگلیسی - pdf

دانلود حل المسائل [طراحی و تحلیل آزمایش]: ویرایش هشتم - داگلاس مونتگومری ( 8 ) - زبان انگلیسی - pdf پاورپوینت درس هجدهم کارگاه کارآفرینی و تولید پایه دهم تعیین نوع کسب و کار

پاورپوینت درس هجدهم کارگاه کارآفرینی و تولید پایه دهم تعیین نوع کسب و کار پاورپوینت ادبیات بومی 2 درس آزاد فارسی دوازدهم

پاورپوینت ادبیات بومی 2 درس آزاد فارسی دوازدهم پاورپوینت درس 2 علوم تجربی پایه چهارم دبستان (ابتدایی): مخلوط ها در زندگی

پاورپوینت درس 2 علوم تجربی پایه چهارم دبستان (ابتدایی): مخلوط ها در زندگی پاورپوینت کامل و جامع با عنوان تئوری رفتار مصرف کننده در اقتصاد در 112 اسلاید

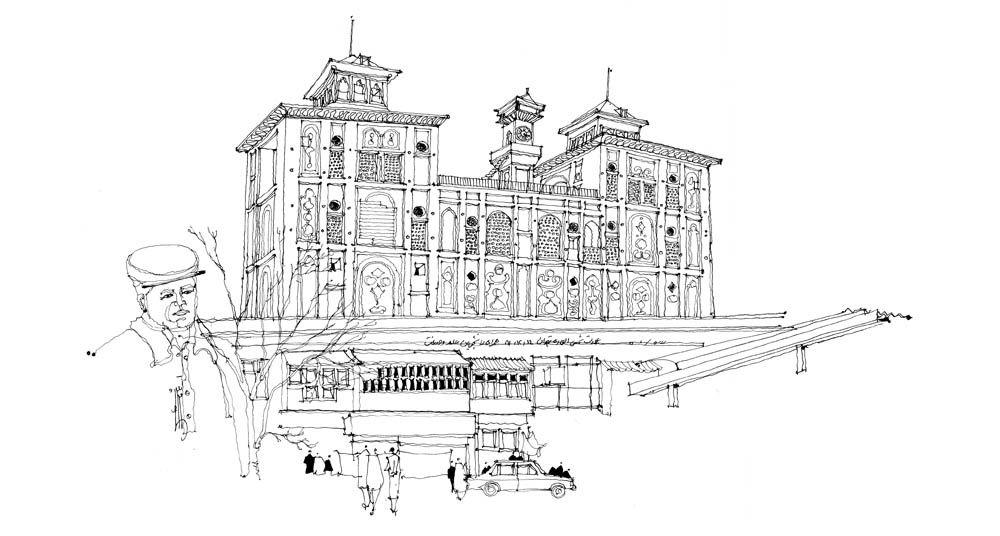

پاورپوینت کامل و جامع با عنوان تئوری رفتار مصرف کننده در اقتصاد در 112 اسلاید مجموعه اسکیس معماری از بناهای ایرانی

مجموعه اسکیس معماری از بناهای ایرانی پاورپوینت درس دهم قرآن هشتم سوره یس، سوره صافات و تفسیر نمونه

پاورپوینت درس دهم قرآن هشتم سوره یس، سوره صافات و تفسیر نمونه دانلود جزوه الاستیسیته اصغری شریف

دانلود جزوه الاستیسیته اصغری شریف دانلود پاورپوینت فصل هفتم ریاضی پنجم آمار و احتمال همراه با پاسخ فعالیت ها و تمارین

دانلود پاورپوینت فصل هفتم ریاضی پنجم آمار و احتمال همراه با پاسخ فعالیت ها و تمارین پاسخنامه فصل یک راهنمای شیمی دوازدهم

پاسخنامه فصل یک راهنمای شیمی دوازدهم پاورپوینت پودمان چهارم کار و فناوری پایه نهم بازی های رایانه ای

پاورپوینت پودمان چهارم کار و فناوری پایه نهم بازی های رایانه ای حرکت تاریخی کرد به خراسان.pdf

حرکت تاریخی کرد به خراسان.pdfپر بازدید ترین های فورکیا

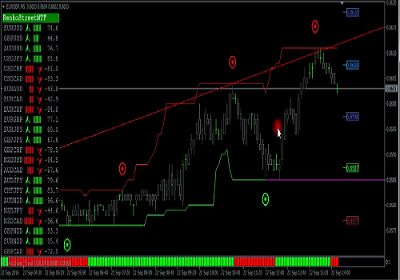

فروش فیلتر بورسی استریکلی فقط 75 هزار تومان

فروش فیلتر بورسی استریکلی فقط 75 هزار تومان کسب درآمد اینترنتی 300000 تومان در خانه در کمتر از 30 دقیقه

کسب درآمد اینترنتی 300000 تومان در خانه در کمتر از 30 دقیقه روش درآمدزایی در خواب (تعجب نکنید! کلیک کنید و بخوانید)

روش درآمدزایی در خواب (تعجب نکنید! کلیک کنید و بخوانید) ربات همه کاره اینستاگرام

ربات همه کاره اینستاگرام کسب و کار اینترنتی با درآمد میلیونی

کسب و کار اینترنتی با درآمد میلیونی كسب درآمد اينترنتي روزانه حداقل100هزار تومان تضميني

كسب درآمد اينترنتي روزانه حداقل100هزار تومان تضميني کسب درآمد ابدی و بی نهایت 100% واقعی

کسب درآمد ابدی و بی نهایت 100% واقعی کسب درآمد روزانه حداقل یک میلیون تومان ! کاملا حلال و واقعـی !!

کسب درآمد روزانه حداقل یک میلیون تومان ! کاملا حلال و واقعـی !! مجموعه ی آموزش تعمیر لامپ کم مصرف (از مبتدی تا پیشرفته)

مجموعه ی آموزش تعمیر لامپ کم مصرف (از مبتدی تا پیشرفته) افزایش ممبر کانال، گروه و ربات تلگرام به صورت بی نهایت (اد ممبر)

افزایش ممبر کانال، گروه و ربات تلگرام به صورت بی نهایت (اد ممبر) آموزش بازكردن انواع قفل ها بدون كليد(ويژه)

آموزش بازكردن انواع قفل ها بدون كليد(ويژه) کسب و کار اینترنتی در منزل

کسب و کار اینترنتی در منزل آموزش برنامه نویسی آردوینو

آموزش برنامه نویسی آردوینو دانلود مجموعه آموزشی پایپینگ ( Piping ) و نقشه خوانی + آموزش سه نرم افزار طراحی و تحلیل لوله کشی صنعتی

دانلود مجموعه آموزشی پایپینگ ( Piping ) و نقشه خوانی + آموزش سه نرم افزار طراحی و تحلیل لوله کشی صنعتی بازگردانی پیامک های حذف شده- ریکاوری پیامک ۱۰۰٪ عملی

بازگردانی پیامک های حذف شده- ریکاوری پیامک ۱۰۰٪ عملی آموزش رایگان کسب درآمد از سایت الیمپ ترید ( olymp trade )

آموزش رایگان کسب درآمد از سایت الیمپ ترید ( olymp trade ) اموزش ویرایش امضا و پکیج برنامه اندروید و کسب درامد از مارکت های اندرویدی

اموزش ویرایش امضا و پکیج برنامه اندروید و کسب درامد از مارکت های اندرویدی کد های آماده html و css جهت یادگیری و طراحی سریع

کد های آماده html و css جهت یادگیری و طراحی سریع دانلود نمونه فاکتور آماده با فرمت ورد - اکسل و عکس

دانلود نمونه فاکتور آماده با فرمت ورد - اکسل و عکس آموزش ساخت بازی بدون دانش برنامه نویسی و طراحی سه بعدی مبتدی تا پیشرفته با نرم افزار

آموزش ساخت بازی بدون دانش برنامه نویسی و طراحی سه بعدی مبتدی تا پیشرفته با نرم افزار اموزش کسب درامد از اینترنت روزانه ۳میلیون تومان تضمینی و تست شده

اموزش کسب درامد از اینترنت روزانه ۳میلیون تومان تضمینی و تست شده آموزش كامل تعمير لامپ كم مصرف(اختصاصي)

آموزش كامل تعمير لامپ كم مصرف(اختصاصي) نسخه خطی اشعار و پیشگویی های شاه نعمت الله ولی

نسخه خطی اشعار و پیشگویی های شاه نعمت الله ولی نسخه خطی اشعار و پیشگویی های شاه نعمت الله ولی

نسخه خطی اشعار و پیشگویی های شاه نعمت الله ولی درامدزایی در خواب! (تعجب نکنید! بخوانید)

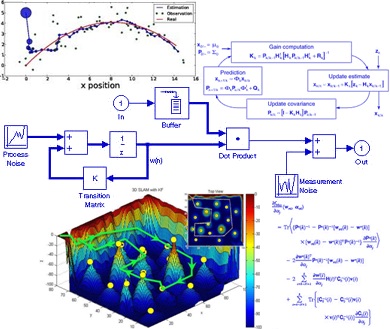

درامدزایی در خواب! (تعجب نکنید! بخوانید) دانلود پاورپوینت فیلتر کالمن بر روی یک سنسور شتاب سنج برای تخمین سه متغیر حالت

دانلود پاورپوینت فیلتر کالمن بر روی یک سنسور شتاب سنج برای تخمین سه متغیر حالت مدار داخلی واکی تاکی(اموزش ساخت)

مدار داخلی واکی تاکی(اموزش ساخت) کتاب افزایش ممبر کانال تلگرام

کتاب افزایش ممبر کانال تلگرام اندیکاتور ای کیو آپشن

اندیکاتور ای کیو آپشنپیوند ها

در بخش های قبل به سرويس هاي امنيتي استاندارد 11و802 پرداختيم در ضمن ذكر هر يك از سرويس ها، سعي كرديم به ضعف هاي هريك اشاره داشته باشيم در اين قسمت به بررسي ضعف هاي تكنيك هاي امنيتي پايه ي استفاده شده در اين استاندارد مي پردازيم. همان گونه كه گفته شد عملا پايه ي امنيت در استاندارد 11و802 براساس پروتكل WEP استوار است WEP در حالت استاندارد بر اساس كليد هاي 40 بيتي براي رمز نگاري توسط الگوريتم RC4 استفاده مي شود هر چند كه برخي از توليدكنندگان نگارش هاي خاصي از WEP را با كليد هايي با تعداد بيت هاي بيش ترپياده سازي كرده اند نكته يي كه در اين ميان اهميت دارد قائل شدن تمايز ميان نسبت بالا رفتن امنيت WEP اندازه ي كليد هاست. با وجود ان كه با بالا رفتن اندازه كليد ( تا 104 بيت ) امنيت بالاتر مي رود ولي از آن جا كه اين كليد ها توسط كاربران WEP بر اساس يك كلمه عبور تعيين مي شود تضميني نيست كه اين اندازه تماما استفاده شود از سوي ديگر همان طور كه در قسمت هاي پيشين نيز ذكر شد دست يابي به اين كليد ها فرايند چندان سختي نيست، كه در آن صورت ديگر اندازه ي كليد اهميتي ندارد. مختصات امنيت بررسي هاي بسياري را براي تعيين حفره هاي امنيتي اين استاندارد انجام داده اند كه در اين راستا خطراتي كه ناشي از حملاتي متنوع، شامل حملات غير فعال و فعال است تحليل شده است.

حاصل برسي انجام شده فهرستي از ضعف هاي اوليه ي اين پروتكل است.

استفاده از كليد هاي ثابت WEP

يكي از ابتدايي ترين ضعف ها كه عموما در بسياري از شبكه ها ي محلي بي سيم WEP وجود دارد استفاده كليد هاي مشابه توسط كاربران براي مدت زمان نسبتا زياد است اين ضعف به دليل نبود يك مكانيزم مديريت كليد رخ مي دهد. براي مثال اگر يك كامپيوتر كيفي يا جيبي كه از يك كليد خاص استفاده مي كند به سرقت برود يا براي مدت زماني در دسترس نفوذ گر باشد. كليد آن به راحتي لو رفته و با توجه به تشابه كليد ميان بسياري از ايستگاه هايي كاري عملا استفاده از تمامي اين ايستگاه ها نا امن است.

از سوي ديگر با توجه به مشابه بودن كليد در هر لحظه كانال ارتباطي زيادي توسط يك حمله نفوذ پذير هستند اين بردار كه يك فيلد 24 بيتي است در قسمت قبل معرفي شده است.

اين بردار به صورت متني ساده فرستاده مي شود. از آن جايي كه كليدي كه براي رمز نگاري مورد استفاده قرار مي گيرد براساس IV توليد مي شود محدودهي IV عملا نشان دهنده ي احتمال تكرار آن و در نتيجه احتمال توليد كليد هاي مشابه است. به عبارت ديگر در صورتي كه IV كوتاه باشد در مدت زمان كمي مي توان به كليد هاي مشابه دست يافت اين ضعف در شبكه ها ي شلوغ به مشكلي حاد مبدل مي شود خصوصا اگر از كارت شبكه ي استفاده شده مطمئن نباشيم. بسياري از كارت هاي شبكه از IV هاي ثابت استفاده مي كنند و بسياري از كارت هاي شبكه ي يك توليد كنندهي واحد IV هاي مشابه دارند. اين خطر به همراه ترافيك بالا در يك شبكه ي شلوغ احتمال تكرار IV در مدت زمان كوتاه را بالاتر مي برد WEP در نتيجه كافي ست نفوذگر در مدت زماني معين به ثبت داده هاي رمز شده ي شبكه بپردازد و IVهاي پسته هاي اطلاعاتي را ذخيره كند با ايجاد بانكي از IV هاي استفاده شده در يك شبكه ي شلوغ احتمال بالايي براي نفوذ به آن شبكه در مدت زماني نه چندان طولاني وجود خواهد داشت.

ضعف در الگوريتم

از آن جايي كه IVدر تمامي بسته هاي تكرار مي شود WEP بر اساس آن كليدي توليد مي شود، نفوذ گر مي تواند با تحليل وآناليز تعداد نسبتا زيادي از IV ها وبسته هاي رمز شده وبر اساس كليد توليد شده بر مبناي آنIV، به كليد اصلي دست پيدا كند اين فرايند عملي زمان بر است ولي از انجا كه اتصال موفقيت در آن وجود دارد لذا به عنوان ضعفي براي اين پروتكل محسوب مي گردد .

استفاده از CRC رمز نشده

در پروتكل WEP ، كد CRCرمز نمي شود. لذا بسته هاي تاييدي كه اين از سوي نقاط دسترسي بي سيم به سوي گيرنده ارسال مي شود براساس يك CRC رمز نشده ارسال مي گردد WEP تنها در صورتي كه نقطه دسترسي از صحت بسته اطمينان حاصل كند تاييد آن را مي فرستد. اين ضعف اين امكان را فراهم مي كند كه نفوذ گر براي رمز گشايي يك بسته، محتواي آن را تغيير دهد و CRCرا نيز به دليل اين كه رمز نشده است به راحتي عوض كند و منتظر عكس العمل نقطه ي دسترسي بماند كه اين آيا بسته تاييد را صادر مي كند يا خير. ضعف هاي بيان شده از مهم ترين ضعف هاي شبكه هاي بي سيم مبتني بر پروتكل WEP هستند نكته يي كه در مورد ضعف هاي فوق بايد به آن اشاره كرد اين است كه در ميان اين ضعف ها تنها يكي از آنها ( مشكل امنيتي سوم) به ضعف در الگوريتم رمز نگاري باز مي گردد و لذا با تغيير الگوريتم رمز نگاري تنها اين ضعف است كه برطرف مي گردد و بقيه ي مشكلات امنيتي كماكان به قوت خود باقي هستند. در قسمت هاي آتي به برسي خطرهاي ناشي از اين ضعف ها و نيازهاي امنيتي در شبكه بي سيم مي پردازيم.

خطر ها، حملات امنيتي

همان گونه كه گفته شد، با توجه به پيشرفت هاي اخير، در آينده يي نه چندان دور بايد منتظر گسترده گي هر چه بيش تر استفاده از شبكه هاي بي سيم باشيم اين گسترده گي با توجه به مشكلاتي كه ازنظر امنيتي در اين قبيل شبكه ها وجود دارد نگراني هايي را نيز به همراه دارد. اين نگراني ها كه نشان دهنده ي ريسك بالاي استفاده از اين بستر براي سازمان ها و شركت هاي بزرگ است، توسعه ي اين استاندارد را در ابهام فروبرده است. و دراين قسمت به دسته بندي WEP تعريف حملات، خطرها WEP ريسك هاي موجود در استفاده از شبكه ها ي محلي بي سيم بر اساس استاندارد IEEE.802,11x مي پردازيم.

حملات امنيتي به دو دسته فعال وغير فعال تقسيم مي گردند.

حملات غير فعال

در اين قبيل حملات نفوذ گر تنها به منبعي از اطلاعات به نحوي دست مي يابد ولي اقدام به تغيير محتواي اطلاعات منبع نمي كند اين نوع حمله مي تواند تنها به يكي از اشكال شنود ساده يا آناليز ترافيك باشد.

در اين نوع، نفوذ گر تنها به پايش اطلاعات رد وبدل شده مي پردازد براي مثال شنود ترافيك روي يك شبكه ي محلي بي سيم(كه مد نظر ماست) نمونه هايي از اين نوع حمله به شمار مي آيند.

در اين نوع حمله، نفوذ گر با كپي برداشتن از اطلاعات پاپش شده به تحليل جمعي داده ها مي پردازد به عبارت ديگر بسته يا بسته هاي اطلاعات به همراه يكديگر اطلاعات معنا داري را ايجاد مي كنند.

حملات فعال

در اين نوع حملات، بر خلاف حملات غير فعال، نفوذ گر اطلاعات مورد نظر را كه از منابع به دست مي آيد، تغيير مي دهد كه تبعا انجام اين تغييرات مجاز نيست از آن جاي كه در اين نوع حملات اطلاعات تغيير مي كنند شناسايي رخ داده حملات فرايندي امكان پذير است.

در اين نوع حمله، نفوذ گر هويت اصلي را جعل مي كند. اين روش شامل تغيير هويت اصلي يكي از طرف هاي ارتباط با قلب هويت و يا تغيير جريان واقعي فرايند پردازش اطلاعات نيز مي گردد.

نفوذ گر در اين قسم از حملات بسته هاي كه طرف گيرنده اطلاعات رد يك ارتباط در يافت مي كند را پايش مي گردد ولي اطلاعات مفيد تنها اطلاعاتي هستند كه از سوي گيرنده براي فرستنده ارسال مي گردند اين نوع حمله بيش تر در موردي كاربر دارد كه فرستنده اقدام به تعيين هويت گيرنده مي كند در اين حالت بسته هاي پاسخي كه براي فرستنده به عنوان جواب به سوالات فرستنده ارسال مي گردند به معناي پرچمي براي شناسايي گيرنده محسوب مي گردند، لذا در صورتي كه نفوذ گر اين بسته ها را ذخيره كند ودر زماني كه يا گيرنده فعال نيست. يا فعاليت يا ارتباط آن به صورت آگاهانه به روشني توسط نفوذ گر قطع شده است، ميتواند مورد استفاده قرار گيرد. نفوذ گر با ارسال مجدد اين بسته ها خود را به جاي گيرنده جا زده و از سطح دسترسي مورد نياز برخودار مي گردد.

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما همیشه دنبال این بودی یه جایی باشه تا راحت بتونی محتوای مطمئن با طراحی خوب را پیدا کنی؟ همیشه دنبال این بودی یکی کارهای محتوایی را ناظر به مسائل روز انجام بده و دغدغه تأمین محتوا را نداشته باشی؟ همیشه ... ...

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما همیشه دنبال این بودی یه جایی باشه تا راحت بتونی محتوای مطمئن با طراحی خوب را پیدا کنی؟ همیشه دنبال این بودی یکی کارهای محتوایی را ناظر به مسائل روز انجام بده و دغدغه تأمین محتوا را نداشته باشی؟ همیشه دوست داشتی ... ...

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما همیشه دنبال این بودی یه جایی باشه تا راحت بتونی محتوای مطمئن با طراحی خوب را پیدا کنی؟ همیشه دنبال این بودی یکی کارهای محتوایی را ناظر به مسائل روز انجام بده و دغدغه تأمین محتوا را نداشته باشی؟ همیشه ... ...

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما همیشه دنبال این بودی یه جایی باشه تا راحت بتونی محتوای مطمئن با طراحی خوب را پیدا کنی؟ همیشه دنبال این بودی یکی کارهای محتوایی را ناظر به مسائل روز انجام بده و دغدغه تأمین محتوا را نداشته باشی؟ همیشه ... ...

دانلود فایل نقشه ی تابلو فرش دستباف طرح طبیعت کلبه ی زیبا دانلود فایل های کامل نقشه ی طرح تابلو فرش های دستباف طرح طبیعت کلبه ی زیبا تنها سایت ارائه دهنده فایل نقشه ی طرح های تابلو فرش (قیمت نقشه ها حداقل از 50 هزار تومان تا چندین میلیون تومان در بازار با توجه به ... ...

برنامه اکسل متره و برآورد،تهیه صورت وضعیت راه،راه آهن و باند فرودگاه سال1403: -تهیه اتوماتیک و خودکار متره و برآورد،صورت وضعیت در کمترین زمان فقط با وارد کردن شماره آیتم -تهیه ریز متره -تهیه خلاصه متره -تهیه خلاصه فصول -تهیه برگه های مالی و مالی کل -اعمال اتوماتیک ... ...

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما همیشه دنبال این بودی یه جایی باشه تا راحت بتونی محتوای مطمئن با طراحی خوب را پیدا کنی؟ همیشه دنبال این بودی یکی کارهای محتوایی را ناظر به مسائل روز انجام بده و دغدغه تأمین محتوا را نداشته باشی؟ همیشه ... ...

دانلود فایلهای بسته آمادهچاپ و نصب تابلو اعلانات مسجدنما همیشه دنبال این بودی یه جایی باشه تا راحت بتونی محتوای مطمئن با طراحی خوب را پیدا کنی؟ همیشه دنبال این بودی یکی کارهای محتوایی را ناظر به مسائل روز انجام بده و دغدغه تأمین محتوا را نداشته باشی؟ همیشه ... ...

عنوان مبحث: سوالات نهاد مبحث دانش خانواده و جمعیت (بخش اول) همراه با پاسخ شامل: 9 جلسه تعداد صفحات: 11 سوالات و جواب ها بصورت تایپ شده با فونت استاندارد می باشد که قابلیت سرچ در زمان آزمون را دارد سوالات ترم جدید همراه با پاسخ برای نمره 19 به بالا فرمت: pdf ... ...

کتاب صوتی بسیار مفید #روانشناسی_تصویر_ذهنی اثر: #ماکسول_مالتز ترجمه: مهدی قراچه داغی کیفیت اجرا: خیلی خوب ... ...

پاورپوینت کامل فصل سوم ریاضی چهارم ضرب و تقسیم(همراه با حل تمارین) این محصول قابل ویرایش با فرمت pptx در 68 اسلاید آماده و قابل ارایه می باشد. در صورت شخصی سازی میتونین به واتس آپ شماره ای که زیر درج شده پیام بدین واستون اوکی میکنیم مزایای استفاده از ... ...

کتاب صوتی کتاب_واپسین_گفتار ( یا عالم اوراسینا) ازاسپالدینگ_نویسنده_کتاب_معبدسکوت ... ...

سکس آنان كه با سكس مخالف هستند زودتر به انزال میرسند، زیرا ذهن منقبض آنان عجله دارد تا از شر آن خلاص شود. پژوهشهای معاصر چیزهای بسیار تعجبآوری را میگویند، حقایق شگفتآور. برای نخستین بار، مسترز و جانسون Masters and Johnson در مورد آمیزش عمیق جنسی مطالعه علمی انجام ... ...

تعداد صفحات: 11 نوع فایل: WORD + فایل هدیه: نمونه مصاحبه تشخیصی افسردگی و اعتیاد (8صفحه) فهرست مطالب: شرح حال (مشخصات، علت ارجاع، شکایت عمده، مشکلات موجود و ...) معاینه وضعیت روانی تشخیص مصاحبه بخشی از متن فایل: م: خوابت چطوره؟ ب: زیاد خوب نیست، اگار ... ...

عنوان پاورپوینت: دانلود پاورپوینت کیست هموراژیک تخمدان و درمان آن فرمت: پاورپوینت قابل ویرایشتعداد اسلاید: 27پاورپوینت آماده ارائهفهرست مطالب:مقدمهکیست تخمدان هموراژیک چیستانواع کیست هموراژیککیستهای فولیکولارکیستهای لوتئالعلائم کیست هموراژیک علت کیست هموراژیک عوارض کیست ... ...

دانلود پاورپوینت در مورد [سلول های بنیادی] - شامل 4 فایل مختلف - قابل ویرایش و ارائه - ppt شامل 4 فایل پاورپوینت سلول های بنیادین به زبان ساده: 1. 33 اسلاید: تاریخچه سلول های بنیادی / تعریف سلول های بنیادی / ویژگی های سلول های بنیادی / گونه های سلول بنیادی / انواع سلول ... ...

عنوان پاورپوینت: پاورپوینت بازی زندگی است درس 17 تفکر و سواد رسانه ای پایه دهم فرمت: پاورپوینت pptتعداد اسلاید: 26 پوشش کامل درس همراه با پاسخ فعالیت ها پاورپوینت قابل ویرایش با محیط حرفه ای منطبق با آخرین تغییرات مطالب و رئوس کتاب درسی فونت ... ...

دانلود حل المسائل [طراحی و تحلیل آزمایش]: ویرایش هشتم - داگلاس مونتگومری ( 8 ) - زبان انگلیسی - pdf Solutions Manual for Design and Analysis of Experiments – 8th حل تمرین های کتاب طراحی و تحلیل آزمایش ویرایش 8 فصل های 2 تا 15 814 صفحه pdf ... ...

نوع فایل: power point فرمت فایل: ppt and pptx قابل ویرایش 12 اسلاید قسمتی از متن پاورپوینت: بخش 18 تعیین نوع کسب و کار کسب و کاربه تمامی فعالیت های تولیدی، خدماتی، خرید و فروش کالا ها با هدف سودآوری، کسب و کار گویند. فروش و انتقال کالا ها و ... ...

عنوان پاورپوینت درسی : دانلود پاورپوینت ادبیات بومی 2 درس آزاد فارسی پایه دوازدهم فرمت: پاورپوینت ppt تعداد اسلاید: 27 شامل: متن درس و شعر، معنای روان متن درس و شعر، معنای واژگان مهم، آرایه ها، کارگاه متن پژوهی همراه با جواب، قلمرو زبانی، قلمرو ... ...

نوع فایل: power point فرمت فایل: pptx قابل ویرایش تعداد اسلایدها: 43 اسلاید تصویری از پاورپوینت: این پاورپوینت آموزشی، جذاب، قابل ویرایش، کاملا منطبق با کتب درسی و با تعداد اسلاید ذکر شده تهیه و تنظیم شده است. با بکارگیری نمودار ها ، تصاویر جالب و جذاب و دسته ... ...

اقتصاد یا ترازمان به یک نظام اقتصادی در یک یا چند منطقه جغرافیایی یا سیاسی خاص اطلاق میشود و در برگیرنده تولید، توزیع یا تجارت و مصرف کالاها و خدمات در آن منطقه یا کشور میباشد. یک اقتصاد مجموع کل ارزش معاملات میان فعالان اقتصادی نظیر افراد، گروهها، سازمانها و حتی ... ...

مجموعه "اسکیس معماری از بناهای ایرانی" این مجموعه شامل 225 تصویر اسکیس و کروکی معماری از بناهای مختلف ایرانی می باشد. ... ...

عنوان پاورپوینت: پاورپوینت سوره یس، سوره صافات و تفسیر نمونه درس 10 قرآن پایه هشتمفرمت: پاورپوینت قابل ویرایش تعداد اسلاید: 26 پوشش کامل درس (جلسه اول و دوم) به همراه صوت آیات پاورپوینت قابل ویرایش با محیط حرفه ای منطبق با آخرین ... ...

جزوه معتبر درس الاستیسیته آماده برای دانلود مشخصات دانشگاه: صنعتی شریف استاد: دکتر محسن اصغری تعداد صفحات: 90 فرمت: پی دی اف PDF کیفیت: خوب حجم: 20.6 مگابایت نوع جزوه (تایپی یا دست نویس): دست نویس ... ...

دانلود پاورپوینت فصل هفتم ریاضی پنجم آمار و احتمال همراه با پاسخ فعالیت ها و تمارین این محصول قابل ویرایش با فرمت pptx در 44 اسلاید آماده و قابل ارایه می باشد. در صورت شخصی سازی میتونین به واتس آپ شماره ای که زیر درج شده پیام بدین واستون اوکی میکنیم مزایای استفاده از ... ...

این فایل شامل پاسخ برخی تستهای فصل یک راهنمای معلم کتاب شیمی دوازدهم میباشد . شماره تست هایی که پاسخ داده شده است 12-13-14-15-17-18-19-22-27-28-31-32-40-33-36-37-41 کتاب راهنمای معلم شیمی دوازدهم یکی از منابع آزمون دبیری شیمی آموزش و پرورش است این فایل به صورت دست نویس ... ...

نوع فایل: power point فرمت فایل: ppt and pptx قابل ویرایش 59 اسلاید قسمتی از متن پاورپوینت: بخش دوم پودمان بازی های رایانه ای برخی از شایستگی هایی که در این پودمان به دست می آورید: کار گروهی,مسئولیت پذیری مدیریت منابع,فناوری اطلاعات و ... ...

عنوان فایل :کتاب گیاه شناسی یک با فرمت پاورپوینت نوع فایل: پاورپوینت تعدادصفحات : 250 ص برای دانلود روی لینک زیر کلیک نمایید دانلود کتاب گیاه شناسی ۱ با فرمت پاورپوینت ppt شرح مختصر: امروزه سلول به عنوان واحد ساختمانی همه موجودات زنده معرفی میشود و درباره هر یك از ...

حرکت تاریخی کرد به خراسان.pdf ... ...